Các nhà nghiên cứu an ninh mạng đã đánh dấu một bộ 175 gói phần mềm độc hại mới trên sổ đăng ký npm được sử dụng để tạo điều kiện cho các cuộc tấn công thu thập thông tin đăng nhập như một phần của chiến dịch bất thường.

Các nhà nghiên cứu an ninh mạng đã đánh dấu một bộ 175 gói phần mềm độc hại mới trên sổ đăng ký npm được sử dụng để tạo điều kiện cho các cuộc tấn công thu thập thông tin đăng nhập như một phần của chiến dịch bất thường.

Theo Socket, các gói này đã được tải xuống tổng cộng 26.000 lần, hoạt động như một cơ sở hạ tầng cho chiến dịch lừa đảo lan rộng có tên mã là Beamglea nhắm vào hơn 135 công ty công nghiệp, công nghệ và năng lượng trên toàn thế giới.

Nhà nghiên cứu bảo mật Kush Pandya cho biết : "Mặc dù tên ngẫu nhiên của các gói khiến việc cài đặt của nhà phát triển là không thể xảy ra, nhưng số lượt tải xuống có thể bao gồm các nhà nghiên cứu bảo mật, máy quét tự động và cơ sở hạ tầng CDN phân tích các gói sau khi tiết lộ" .

Các gói tin này đã bị phát hiện sử dụng sổ đăng ký công khai của npm và CDN của unpkg.com để lưu trữ các tập lệnh chuyển hướng dẫn nạn nhân đến các trang thu thập thông tin đăng nhập. Một số khía cạnh của chiến dịch đã được Paul McCarty của Safety phát hiện lần đầu tiên vào cuối tháng trước.

Cụ thể, thư viện được tích hợp một tệp Python có tên "redirect_generator.py" để tự động tạo và xuất bản một gói npm với tên "redirect-xxxxxx", trong đó "x" là một chuỗi ký tự chữ và số ngẫu nhiên. Sau đó, tập lệnh sẽ chèn địa chỉ email của nạn nhân và URL lừa đảo tùy chỉnh vào gói.

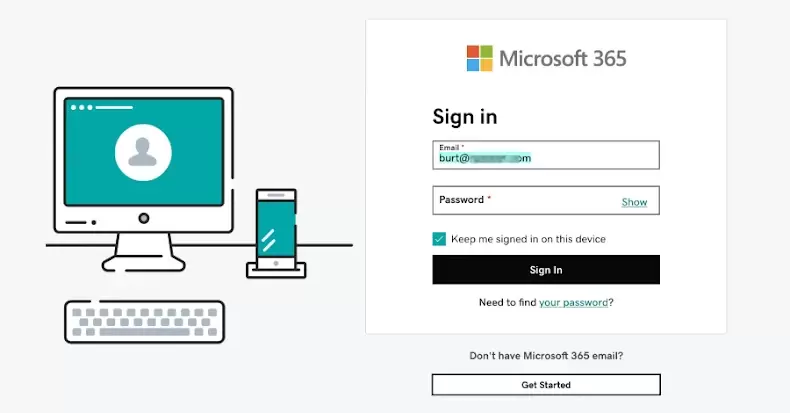

Sau khi gói được đưa vào sổ đăng ký npm, "phần mềm độc hại" sẽ tiếp tục tạo một tệp HTML có tham chiếu đến CDN UNPKG được liên kết với gói mới được phát hành (ví dụ: "unpkg[.]com/redirect-xs13nr@1.0.0/beamglea.js"). Kẻ tấn công được cho là đã lợi dụng hành vi này để phân phối các tệp HTML. Khi được mở, các tệp này sẽ tải JavaScript từ CDN UNPKG và chuyển hướng nạn nhân đến các trang thu thập thông tin đăng nhập của Microsoft.

Tệp JavaScript "beamglea.js" là một tập lệnh chuyển hướng bao gồm địa chỉ email của nạn nhân và URL mà nạn nhân được điều hướng đến để lấy thông tin đăng nhập. Socket cho biết họ đã tìm thấy hơn 630 tệp HTML ngụy trang thành đơn đặt hàng, thông số kỹ thuật hoặc tài liệu dự án.

Nói cách khác, các gói npm không được thiết kế để thực thi mã độc hại khi cài đặt. Thay vào đó, chiến dịch này lợi dụng npm và UNPKG để lưu trữ cơ sở hạ tầng lừa đảo. Hiện vẫn chưa rõ các tệp HTML được phân phối như thế nào, mặc dù có khả năng chúng được phát tán qua email, lừa người nhận khởi chạy các tệp HTML được thiết kế đặc biệt.

Socket cho biết: "Khi nạn nhân mở các tệp HTML này trong trình duyệt, JavaScript sẽ ngay lập tức chuyển hướng đến tên miền lừa đảo trong khi truyền địa chỉ email của nạn nhân qua đoạn URL".

"Trang lừa đảo sau đó sẽ tự động điền sẵn trường email, tạo ra vẻ ngoài thuyết phục rằng nạn nhân đang truy cập vào một cổng đăng nhập hợp pháp đã nhận dạng được họ. Thông tin đăng nhập được điền sẵn này làm tăng đáng kể tỷ lệ thành công của cuộc tấn công bằng cách giảm sự nghi ngờ của nạn nhân."

Những phát hiện này một lần nữa nhấn mạnh bản chất luôn thay đổi của các tác nhân đe dọa, những kẻ liên tục điều chỉnh kỹ thuật để vượt mặt các bên bảo vệ, đồng thời cũng liên tục phát triển các kỹ thuật mới để phát hiện chúng. Trong trường hợp này, nó nhấn mạnh việc lạm dụng cơ sở hạ tầng hợp pháp ở quy mô lớn.

"Hệ sinh thái npm trở thành cơ sở hạ tầng vô hình thay vì là một phương tiện tấn công trực tiếp", Pandya nói. "Các nhà phát triển cài đặt những gói này không thấy hành vi độc hại, nhưng nạn nhân mở các tệp HTML được thiết kế đặc biệt sẽ bị chuyển hướng đến các trang web lừa đảo."

Bằng cách phát tán 175 gói tin trên 9 tài khoản và tự động tạo mã HTML riêng cho nạn nhân, những kẻ tấn công đã tạo ra một cơ sở hạ tầng lừa đảo mạnh mẽ, không tốn chi phí lưu trữ và tận dụng các dịch vụ CDN đáng tin cậy. Sự kết hợp giữa sổ đăng ký mở của npm, dịch vụ tự động của unpkg.com và mã nguồn tối thiểu tạo ra một kịch bản có thể sao chép được mà các tác nhân đe dọa khác sẽ áp dụng.

Địa chỉ email của bạn sẽ không được công khai. Các trường bắt buộc được đánh dấu *