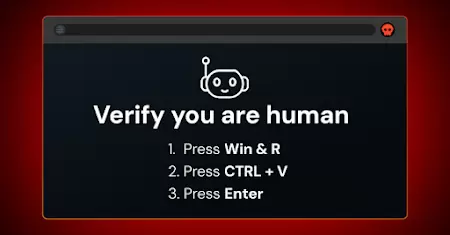

ClickFix, FileFix, CAPTCHA giả — bất kể bạn gọi nó là gì, các cuộc tấn công mà người dùng tương tác với các tập lệnh độc hại trong trình duyệt web của họ là nguồn vi phạm bảo mật đang phát triển nhanh chóng.

Thông thường, các cuộc tấn công này được sử dụng để cung cấp phần mềm truy cập từ xa, phần mềm độc hại đánh cắp thông tin và keylogger, sử dụng cookie phiên và thông tin đăng nhập bị đánh cắp để tạo điều kiện cho các cuộc tấn công vào ứng dụng và dịch vụ kinh doanh. Từ đó, kẻ tấn công chỉ cần xóa dữ liệu và yêu cầu nạn nhân trả tiền chuộc để xóa dữ liệu — thường là sau đó sẽ cài đặt ransomware với số tiền tống tiền gấp đôi.

Tham gia cùng Luke Jennings, Phó chủ tịch R&D tại Push Security, để tìm hiểu về:

Cách thức hoạt động của các cuộc tấn công sao chép và dán độc hại

Tại sao họ trốn tránh các biện pháp kiểm soát phát hiện trong cả quá trình giao hàng và thực hiện

Các ví dụ tấn công trong thế giới thực giới thiệu các biến thể tấn công khác nhau

Tương lai của các kỹ thuật sao chép và dán độc hại và các phần mềm độc hại

Các nhóm an ninh có thể làm gì để cải thiện khả năng phát hiện và ứng phó

Chúng tôi đang tổ chức nhiều phiên họp cho các múi giờ khác nhau, vì vậy hãy chọn phiên họp phù hợp nhất với bạn. Đăng ký ngay để giữ chỗ!

Địa chỉ email của bạn sẽ không được công khai. Các trường bắt buộc được đánh dấu *